IT Services

Wir unterstützen unsere Kunden bei der erfolgreichen Bewältigung des technologischen Wandels in der IT durch die Entwicklung und den Einsatz skalierbarer, effizienter und flexibler IT Lösungen. Diese bieten sowohl unmittelbare wie auch langfristige Wettbewerbsvorteile.

Vor allem das Business/IT Alignment – die Abstimmung von Geschäftsfunktionen und IT – ist der Schlüssel zum Erfolg. Denn bei der Prozessoptimierung geht es weder allein um die IT noch ausschließlich um das Geschäft. Für eine erfolgreiche Einführung von IT Lösungen sind viel Kommunikation und gute Zusammenarbeit zwischen den Fachabteilungen und der IT notwendig. Dies zu erreichen, ist eine der größten Herausforderungen unserer Berater.

Dabei werden folgende Ziele verfolgt:

- Erhöhte Effizienz, Transparenz und Flexibilität

- Bessere Qualität

- Reduzierte Kosten

- Minimierung von Changes

- Erschließung neuer Geschäftsmodelle

AS-SYSTEME bietet ein umfassendes Spektrum an Fähigkeiten, Denkansätzen, Methoden und Instrumenten für neue Geschäftsprozesse - von Beschaffung, Supply Chain und Product-Lifecycle-Management und IT Operations bis hin zum Performancemanagement. So tragen wir letztlich zu einer raschen Effizienz- und Wertsteigerung, messbaren Ergebnissen und die Entwicklung nachhaltiger IT Lösungen bei.

Operations Management

“Das AS-SYSTEME-Portfolio startet beim Customizing von einzelnen Applikationen und reicht bis zum kompletten Operations Management von großen IT Systemlandschaften. Wir sorgen dafür, dass das Operationsmanagement sicher, effizient, kontrolliert und zum günstigsten Preis eingeführt und betrieben wird.”

Martin Bühler, Geschäftsführer AS-SYSTEME

Operationsmanagement ist einer der bedeutendsten Säulen der IT Unternehmensführung. Zeitlich gegliedert in kurz-, mittel und langfristig, müssen verschiedene Methoden und Maßnahmen zur Optimierung der IT Prozesse eingesetzt werden. Dazu bedarf es einer kurzfristigen Planung von operativen Maßnahmen, taktische Entscheidungen zur mittelfristigen Umsetzung von Zielen sowie die langfristige, strategische Zielausrichtung der IT Operations Strukturen. Durch das standardisierte ITIL-Framework wird die Grundlage für eine transparente Systemlandschaft geschaffen, um, über das Operationsmanagement hinaus, zukunftsweisende IT Strategien im Unternehmen zu schaffen.

Projektarten

- Operationsarchitektur

- Entwicklung von Betriebskonzepten

- Produktmanagement

- IT Betriebsaudits

- IT Management

Skills und Zertifikate

- ITIL

- Diverse Herstellerzertifizierungen (Oracle, IBM, SAP, Microsoft, etc.)

Unser Angebot

Unsere erfahrenen Berater unterstützen Sie bei der Analyse der verschiedenen IT Abläufe und weisen Sie mit konstruktiven Maßnahmen in das IT Operationsmanagement ein - mit dem Ziel, Ihre Unternehmens-IT effizienter auszurichten und Kosten nachhaltig zu senken.

Azure Cloud Security as a Service (SOC 24/7)

Cybersecurity ist heute mehr als nur ein Trendwort. Laut dem aktuellen Bericht des Bundesamts für Sicherheit in der Informationstechnik (BSI) ist die Lage ernster denn je. Die angespannte Situation wurde durch Bedrohungen im Zusammenhang mit dem russischen Angriffskrieg auf die Ukraine weiter verschärft. Hinzu kommt der Fachkräftemangel in Deutschland, der etwa 85 Prozent der Unternehmen mit Sicherheitsproblemen konfrontiert.

Unser Angebot, das 360° Security Konzept, identifiziert verwundbare IT-Infrastruktur-Bereiche und bewertet sie gemäß DSGVO und Sicherheitsansprüchen.

Security - Herausforderung für Unternehmen

Die Herausforderung für Unternehmen besteht darin, die Abwehr gegen gegenwärtige IT-Sicherheitsbedrohungen aufrechtzuerhalten. Der ständige Wandel von Angriffsmethoden erfordert eine fortlaufende Anpassung der Sicherheitsmaßnahmen. Unternehmen müssen daher sicherstellen, dass ihre Abwehrmechanismen auf dem neuesten Stand sind. Eine proaktive und ganzheitliche Sicherheitsstrategie ist unerlässlich, um die Integrität der IT-Infrastruktur zu gewährleisten.

Azure Cloud Security Operations Center (SOC)

Ein Security Operations Center (SOC) ist ein essenzieller Bestandteil zur Identifikation und Abwehr gegenwärtiger IT-Sicherheitsbedrohungen sowie zur Unterstützung der Einhaltung der IT-Compliance. Dieser präventive Dienst überwacht kontinuierlich die Umgebung unserer Kunden, erkennt Bedrohungen und sorgt für Sicherheit rund um die Uhr. Zu den bedeutenden Aufgaben eines SOC gehören:

- Die Erkennung von verdächtigen Aktivitäten in Ihrer IT-Infrastruktur.

- Die Auslösung von Alarmen bei kritischen Vorfällen.

- Die Einleitung effektiver Abwehrmaßnahmen.

Ein SOC identifiziert eine Vielzahl von Ereignissen, darunter laufende Angriffe, kompromittierte Systeme, Aktivitäten böswilliger Insider und Leistungseinbußen. Angesichts dieser komplexen Aufgaben sind erfahrene und gut ausgebildete Security-Spezialisten für den Betrieb eines SOC unerlässlich.

AS-SYSTEME ist Experte für

- Exzellente Sicherheitskompetenz: AS-SYSTEME ist darauf spezialisiert, proaktiv Bedrohungen zu erkennen und zu bekämpfen, bevor sie Schaden anrichten können.

- Echtzeitüberwachung: Das Azure SOC arbeitet rund um die Uhr, um Ihre Systeme und Daten zu schützen. Ihr Netzwerk wird kontinuierlich überwacht und es kann

schnell auf potenzielle Bedrohungen reagiert werden - Maßgeschneiderte Lösungen: Jedes Unternehmen hat einzigartige Sicherheitsanforderungen. AS-SYSTEME entwickelt maßgeschneiderte Sicherheitslösungen,

die perfekt auf Ihre Bedürfnisse zugeschnitten sind.

In dieser Case Study erklärt Frank Feil, Geschäftsführer der Stadtwerke Ditzingen, warum eine Cloud-Only-Strategie für die IT-Sicherheit seines Unternehmens entscheidend ist. Er spricht über Herausforderungen, Vorteile gegenüber On-Premise-Lösungen und die Notwendigkeit einer soliden Sicherheitsstrategie angesichts wachsender digitaler Bedrohungen.

Was hat Sie dazu bewogen eine Cloud-Only-Strategie in Ihrem Unternehmen zu verfolgen?

Wenn du ein Betrieb gründest, der mit sensiblen Daten umgeht, bist du automatisch dazu gezwungen, dich mit dem Gedanken zu befassen, welche IT-Landschaft die passende für das Unternehmen ist. Ein eigenes Rechenzentrum oder Sever Landschaft war, aufgrund des fehlenden Know-hows, keine Option. Deshalb haben wir von vornherein einen kompetenten Partner, mit einer funktionalen, hochverfügbaren und skalierbaren Infrastruktur benötigt, der auch den entsprechenden Fokus auf die Sicherheit legt.

Welche Herausforderungen hatten Sie bei der Implementierung?

Es gab zwei große Herausforderungen: Zum einen war es wichtig, dass die Mitarbeitenden bei der Implementierung mitgenommen werden. Und zum anderen – was besonders essential war -, war dass die neuen Systeme funktionieren und die vorhandenen Prozesse unterstützen. Insbesondere die Thematik DSGVO war von enormer Bedeutung.

Wie haben sich der Aufwand und die Kosten der Cloud-Only-Strategie im Vergleich zu der onPremise Systemen entwickelt?

Da wir den on-premise-Weg nicht gegangen sind, können wir das nicht direkt vergleichen. Wichtiger sind Fragen wie: Sind wir hochverfügbar und anpassungsfähig an Sicherheitsanforderungen? Benchmarking hilft uns, den IT-Aufwand und die Investitionen zu bewerten. Ohne hochverfügbare, funktionale Infrastruktur kann ein Unternehmen nicht bestehen. Im Energiesektor ist ein technisches Sicherheitsmanagementsystem unerlässlich, um unsere Prozesse sicher und effizient durchzuführen.

Welche IT-Sicherheitsmaßnahmen wurden implementiert?

Unsere größte Sorge war der Verlust, die Verschlüsselung oder die Veröffentlichung sensibler Daten. Deshalb setzen wir auf den „Zero-Trust“-Ansatz, der davon ausgeht, dass wir bereits gehackt sind. Wir haben eine phishing-resistente 2-Faktor-Authentifizierung und regelmäßige Desaster-Recovery-Tests für unternehmenskritische Applikationen eingeführt. Datensicherungen werden regelmäßig überprüft, und Zugriffsberechtigungen werden zudem in festgelegten Abständen geprüft. Ein SIEM-System erkennt KI-basierte Angriffe, und unser Netzwerk ist segmentiert, um Angreifer effektiv zu isolieren. Alle Maßnahmen werden durch ein 24/7 CSOC (Cyber Security Operation Center) überwacht und bei Bedarf angepasst.

Wie konnten Sie die Mitarbeitenden für die nötigen Änderungen sensibilisieren?

Die Sensibilisierung der Mitarbeitenden erfolgte allmählich und kontinuierlich. Regelmäßige Schulungen betonten die Bedeutung von IT-Sicherheit, auch im Privatleben. Unsere IT-Mitarbeiter wurden aktiv in den operativen Prozess eingebunden, um die Akzeptanz zu steigern. Maßnahmen wie Multifaktor-Authentifizierung und Token verdeutlichten den praktischen Nutzen. Quartalsweise Schulungen und Security Awareness Training schärften das Bewusstsein für aktuelle Bedrohungen und sensibilisierten die Mitarbeiter für Fake- und Phishing-Mails.

Würden Sie mit der Erfahrung, welche Sie im Projekt gesammelt haben, diese Strategie erneut verfolgen?

Ja, ich würde diese Strategie jederzeit wieder verfolgen, da es inzwischen keine Alternative dazu gibt. Besonders für kleine und mittelständische Unternehmen wird es zunehmend schwieriger, mit der wachsenden Bedrohungslage Schritt zu halten. Die IT durchdringt alle Bereiche, und KI wird in den nächsten zwei Jahren große Veränderungen bewirken. Dies schafft auch neue Möglichkeiten für kriminelle Aktivitäten, weshalb ein wirksamer Schutz unerlässlich ist. Man muss lernen, in diesem Umfeld zu navigieren, statt sich davor zu verstecken.

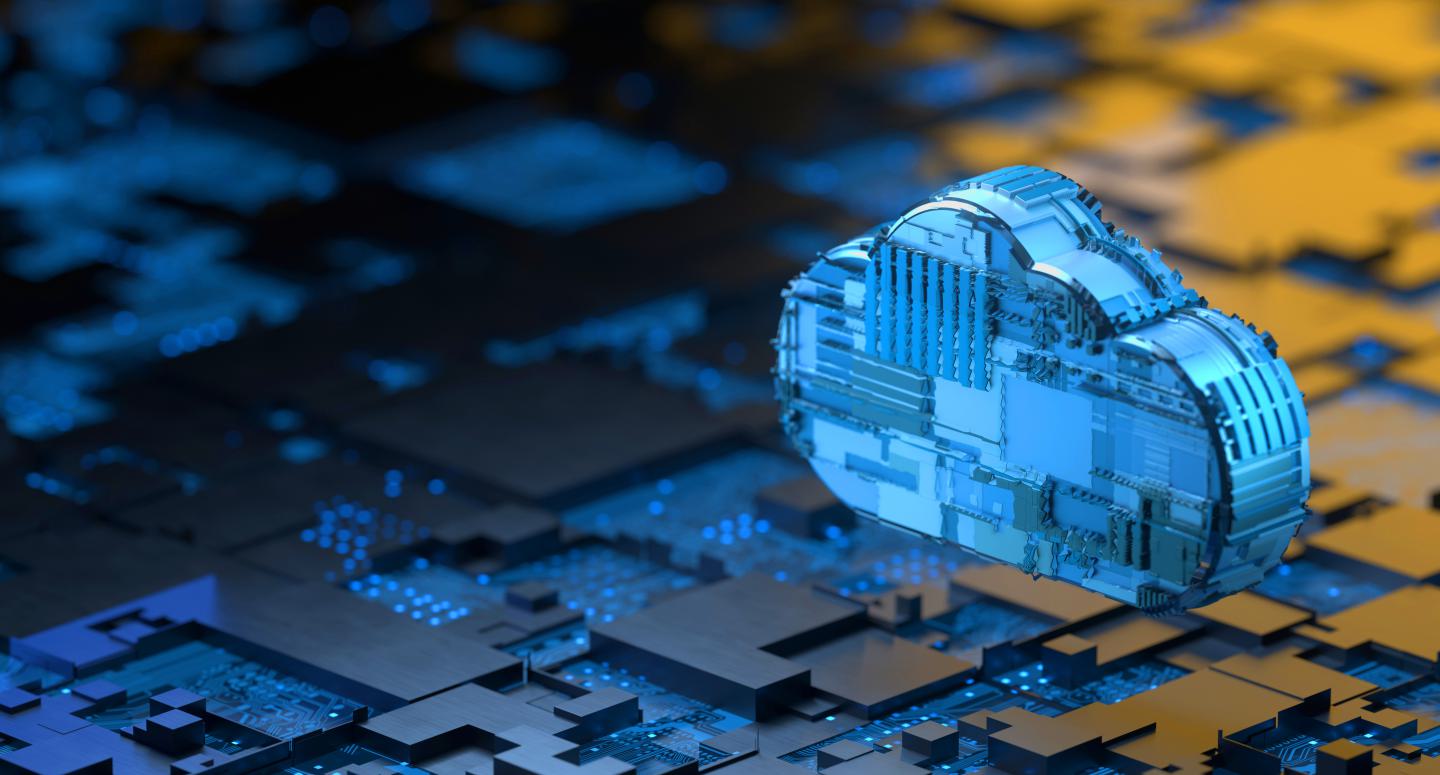

Cloud Services

Cloud Provider bieten ihre Cloud-Dienste in vielfältigen Ausprägungen zum Vorteil für Unternehmen unterschiedlicher Größe an. Als Nutzer dieser Dienste profitieren Sie von hoch flexibler IT Unterstützung für Ihre Geschäftsvorfälle. Sie eröffnen neue Einsparungspotentiale bei Investition und Betrieb Ihrer IT, sowie der Reduzierung von Arbeitslasten für IT Standardaufgaben. Gleichzeitig erhalten Sie ohne weitere interne Aufwendungen zusätzliche Sicherheits- und hocheffiziente Betriebsmechanismen.

Doch wie auch früher, z.B. beim Re-Design eines vorhandenen Rechenzentrums, ist der Garant einer erfolgreichen Neuausrichtung die genaue Analyse des Ist-Zustandes und die exakte Festlegung des Weges in die Cloud vorab unbedingt notwendig.

In Zusammenarbeit mit Ihnen und Ihren Spezialisten erarbeiten wir die gründliche Analyse der Fragen zu Ihren vorhandenen IT-Landschaften:

- Was haben wir?

- Woher kommen wir?

- Über welche Schnittstellen spielt das Ganze zusammen?

Aus diesen Ergebnissen entwickeln wir Ihren Weg in die Cloud mit einem optimalen Mix der Cloud Modelle und der dabei zu nutzenden Cloud Services zur exakten Erfüllung Ihrer Business- und IT-Anforderungen. Dabei finden selbstverständlich auch Ihre Security und Compliance Anforderungen angemessene Berücksichtigung.

Während der Cloud Transition übernehmen unsere erfahrenen Projektmanager gerne die Projektleitung inklusive der Provider Steuerung.

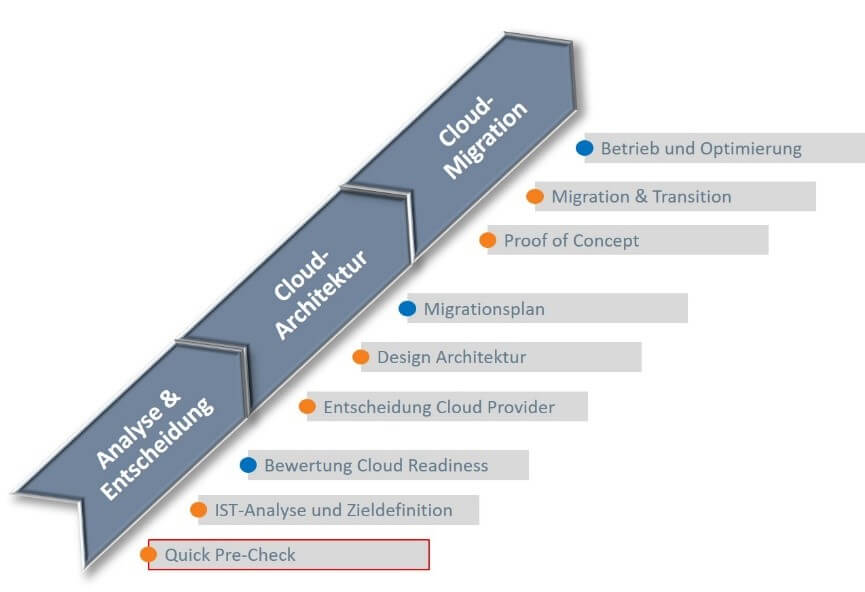

Mit unserem Beratungsmodell

Gemeinsam in Ihre Cloud

erhalten Sie die erforderliche Beratung und Expertise von der Vorbereitung der Entscheidung für oder gegen die Cloud bis zur finalen Betriebsübergabe.

Profitieren Sie dabei vom „Quick Pre-Check“ Modul, mit dem Sie im überschaubaren Rahmen eines Workshops erste Indikatoren für Ihre Going-Cloud-Initiative erhalten. Dabei bestimmen Sie den Inhalt und die Zielrichtung des Quick Pre-Checks.

Gerne erzählen wir Ihnen mehr über die Chancen der Nutzung von Cloud Computing. Als Microsoft Azure Platform Partner setzt AS-SYSTEME zertifizierte MS Azure Consultants ein.

Wir freuen uns auf Ihre Kontaktaufnahme.

System Integration

Integrierte Systeme, die zu Ihrem Unternehmen passen

Bei der Integration neuer Hard- und Software in bestehende Systemlandschaften ist uns wichtig, dass die speziellen Anforderungen Ihres Unternehmens im Vordergrund stehen. Informationen, die Unternehmen benötigen, um einen tiefen Einblick in Ihre Geschäftsabläufe und exakte Kundeninformationen zu erhalten, sind häufig auf unzähligen, nicht miteinander verbundenen Systemen verteilt. Dadurch können Unternehmen ihre IT nicht mehr effektiv dazu einzusetzen und Ihren Kunden einen herausragenden Service bieten.

AS-SYSTEME unterstützt Sie dabei, aus Ihren Daten wieder einen wirklichen Nutzen zu ziehen. Wir sind davon überzeugt, dass die in vielen unterschiedlichen Systemen erfassten Daten bearbeitet und in einer zentralen Ansicht zusammengeführt werden können - natürlich mit den entsprechenden Sicherheitsvorkehrungen. Die so gewonnenen Informationen unterstützen Ihre unternehmerischen Entscheidungsprozesse signifikant und steigern insgesamt Ihre organisatorische Effizienz. Über die Verbesserung der Kundenbeziehung hinaus ergeben sich noch weitere Möglichkeiten: so können Sie beispielsweise Ihren Umsatz pro Kunde oder Produkt steigern.

Wir bringen dabei die detaillierte Kenntnis der Technologien ein, die für die Prozesse Ihrer Branche am besten geeignet sind. Aus zahlreichen Integrationsprojekten haben wir eine umfangreiche Expertise aufgebaut. Diese Expertise bezieht sich sowohl auf branchentypische wie branchenübergreifende Prozesse und Systeme.

Echte Systemintegration erfordert dabei mehr als das reine Zusammenfassen von Systemen zu einem Netzwerk. Dafür bedarf es komplexer Verbindungen, Schnittstellen und Sicherheitskontrollen, die Sie in die Lage versetzen, den für Ihr Unternehmen so wichtigen Informationsfluss in Echtzeit zu managen. Das ist unsere Spezialität.

Wir unterstützen Sie bei der komplexen Aufgabe Systemintegration – von der Beratung über Definition und Design der Lösung, bis hin zur Realisierung der anvisierten Ziele.

Kurz gesagt: wir helfen Ihnen, Systeme schnell und effizient in Ihre Landschaften zu integrieren.

Learning Services

"Keep on Learning"

Lebenslanges Lernen hält den Geist lebendig, uns und unser Denken jung. „Keep on learning“ soll Ausdruck dieser Lebenshaltung sein. Lernen fällt leicht und macht dazu noch Spaß, wenn Ambiente, Inhaltsvermittlung und Trainer motivierend auf uns wirken.

Als Oracle Approved Education Center bieten wir sämtliche Oracle-Schulungen an unseren Standorten Stuttgart, Frankfurt und Zürich an. Zudem ist AS-SYSTEME autorisierter Red Hat- und LPI Approved Training Partner.

Als Mitglied der IT Training Alliance bieten wir darüber hinaus ein breites Portfolio von IT Spezialisten-Trainings an den Standorten Stuttgart, Zürich (Partner), Hamburg, Krefeld, Erfurt, Leipzig, Berlin, München und Frankfurt (Partner) an.

Mehr Informationen Zu den Standorten:

ITTA Standort Stuttgart - Stuttgarter Enginnering Park - Wegbeschreibung

Managed Training Services

Die Weiterbildung eigener Mitarbeiter ist eins der wichtigsten Erfolgsfaktoren eines Unternehmens. Doch wie gelingt es, trotz sinkender Budgets, Kapazitätsengpässen und steigender Arbeitsbelastung, weiterhin Personal zu qualifizieren?

Mit unserem Dienstleistungsangebot “Managed Training Services” übernehmen wir für Sie die Koordination Ihrer Bildungsangebote und die professionelle Administration von Seminaren.

Hier geht es nicht nur um die Durchführung von Schulungen oder das Beauftragen von Trainern, sondern vor allem um den Service von administrativen, organisatorischen und logistischen Prozessen.

Wir bieten Ihnen mit unserer Dienstleistung "Bildungsoutsourcing" sämtliche Leistungen der Wertschöpfungskette „Training“ an.

Trainingsangebote

Kaum eine andere Branche verändert sich so schnell und so grundlegend wie die IT. Damit Sie auf dem aktuellen Stand bleiben, bieten wir Ihnen Schulungen und Zertifizierungen namhafter Hersteller an - in unseren modern ausgestatteten Schulungsräumen an verschiedenen Standorten in Deutschland und der Schweiz:

- Oracle

- Red Hat

- Microsoft

- Open Source, z.B. Open Stack

- SCRUM

- ITIL

Oracle University Training

AS-SYSTEME ist Oracle Approved Education Center (OAEC). Sie können bei uns sämtliche Oracle-Kurse sowohl in Stuttgart als auch an anderen Schulungsorten buchen. Langjährige und didaktisch erfahrene Trainer mit Oracle-Zertifizierung garantieren den hohen Schulungsstandard unseres Hauses.

Extra: Hochwertige Oracle Original eKits!

Sämtliche Schulungsthemen werden auch als „Private Events“ durchgeführt. Dies ist insbesondere dann notwendig, wenn firmenspezifische Erfordernisse einen Mix verschiedener Einzelthemen vorgeben, die in einem Standardtraining nicht abgedeckt werden können.

AS-SYSTEME Learning Services - von Oracle University Ausgezeichnet! - Partner of the year 2015/2016

AS-SYSTEME Learning Services wurde auf der Oracle University Northern Europe Partnerkonferenz am 05.07.16 in Berlin im Hotel Zoo als Oracle Approved Eduaction Center Partner of the year 2015/2016 für die DECH (Germany&Switzerland) Region ausgezeichnet.

Der Preis wurde für besondere Oracle University Trainingsleistungen im Projektgeschäft in der Finanzindustrie sowie für überdurchschnittliches Umsatzwachstum verliehen. Der Award wurde von Mark Taylor, VP Oracle University EMEA, Jochen Boldt, Sales Director Oracle University DECH (Germany&Switzerland) und Wolfgang Dötsch, Partner Manager DACH, Benelux & Nordics an Martin Bühler, Geschäftsführer AS-SYSTEME übergeben.

"Unsere über 20 jährige Erfahrung im IT Trainingsbereich und langjährige Verbindung zu Oracle University garantiert unseren Kunden eine professionelle Beratung und Koordination ihres Oracle Bildungsbedarfs.

Wir setzen dabei auf bewährtes Präsenztraining in Kombination mit digitalen Lernmedien. Die Auszeichnung nehmen wir als Ansporn unsere Beratungsqualität im Umfeld der Oracle University weiter auszubauen".

Martin Bühler, Geschäftsführer AS-SYSTEME

v.l.n.r. - Mark Taylor, Martin Bühler, Jochen Boldt und Wolfgang Dötsch

Red Hat Training

AS-SYSTEME ist Red Hat Education Reseller und Red Hat Partner. Bei uns bekommen Sie alle Red Hat Enterprise Linux-Trainings und -Zertifizierungen.

Extra: Hochwertige Red Hat Original-Schulungsunterlagen und anerkannte Red Hat-Zertifizierungen!

Sämtliche Schulungen werden auch individuell durchgeführt. Dies ist insbesondere dann notwendig, wenn firmenspezifische Erfordernisse einen Mix verschiedener Einzelthemen vorgeben, die in einem Standardtraining nicht abgedeckt werden können.

Testen Sie kostenlos Ihre Linux Kenntnisse

Unsere kostenfreien und unverbindlichen Red Hat Pre-Assessments helfen Ihnen, Ihre Linux-Kenntnisse zu testen und den für Sie optimalen Red Hat-Kurs zu identifizieren.

Nach Absolvierung des pre-assessment-Tests erhalten Sie automatisch die Ergebnisse sowie eine Empfehlung für die Ihrem Wissenstand entsprechende Red Hat-Schulung.

Open Stack Training

Mit der Open Source Software „Open Stack“ können private und öffentliche Clouds erstellt werden. Es bietet die Möglichkeit, eine beliebig große Menge an Computern, Storage- und Netzwerk-Servern als Datacenter zu koordinieren und kontrollieren. Es erlaubt die Verwaltung von Ressourcen wie Prozessorleistung, Datenspeicher und Netzwerk in einem Rechenzentrum, um diese Informationen dem Kunden oder Nutzer über ein webbasiertes Betriebssystem anzubieten. Ziel von Open Stack ist es, dem Nutzer eine komplett virtuelle Infrastruktur, bestehend aus Servern, Netzwerken und Storage anzubieten.

SCRUM Training

Scrum ist ein agiles Framework für das Projektmanagement in der Softwareentwicklung. Diese teambasierte Entwicklungsmethode liefert mit jedem Inkrement ein potenziell nutzbares Produkt. Dadurch wird ein kontinuierlicher Fortschritt erreicht und Anforderungsänderungen können kontrolliert in das Projekt einfließen.

ITIL Training

ITIL ist eine Sammlung von Best Practices für das IT Servicemanagement. Dabei erhöht es die Effizienz und die Qualität von Services und Service-Organisationen maßgeblich. Der Kunde bekommt somit einen deutlich besseren und gleichbleibenden Service. Zur Erreichung der Geschäftsziele werden im Hinblick auf Ihren Nutzen, sowohl Planung, Erbringung, Unterstützung wie auch die Effizienz-Optimierung von IT Serviceleistungen betrachtet. Dies wird durch einen prozessbasierten Ansatz ermöglicht, der von der Strategie des Service-Providers, über die Aufnahme von Kundenanforderungen, bis hin zum Betrieb und der kontinuierlichen Verbesserung aufgestellt ist.

Mögliche Varianten

Wahl des Veranstaltungsortes

- Training in unserem Trainingscenter

- Training in Ihrem Haus "On-site-Seminar"

- Digitale Lernkonzepte: Live Virtual Class Room (LVC), Training-on-Demand, Learning Streams

Wahl der Trainingsart

- Individualseminar: Training mit mehreren Teilnehmern

- Coaching: Ein Trainer, maximal 2 Teilnehmer

- Flying Coaching: Der Trainer ist projektbegleitend tätig

- Floor Walking: Der Trainer hilft dort aus, wo es gerade "brennt"

Beratung und Konzeptvorstellung auch in großem Umfang sind kostenlos und unverbindlich.

Trainingsberatung

Schulungen so kundenspezifisch und anforderungsadäquat wie möglich durchzuführen, ist bei Standardtrainings nicht immer machbar. Deshalb bieten wir für unsere Kunden abgestimmte Individualtrainings an.

Benötigen Sie Schulungen?

Office, High-End, Anwender, Entwickler, Administratoren, Cloud Manager; IT Manager?

Konkrete Anfrage oder komplettes Trainingskonzept?

Nehmen Sie jetzt Kontakt zu uns auf.

Unser Grundsatz

Keine Schulung von der Stange - sondern individuelles Eingehen auf Ihre firmenspezifischen Bedürfnisse ist unser Anliegen. Ein Sondierungsgespräch, ausführlich, kompetent und unverbindlich, bietet eine erste Orientierungshilfe.

Einfaches Angebot, Trainingskonzept oder konkreter Schulungsplan? Gerne arbeiten wir verschiedene Varianten nach Ihren Vorstellungen für Sie aus.

Unsere Vorgehensweise

- Beratungsgespräch

- Trainingsangebot oder Vorschlag eines kompletten Schulungskonzeptes

- Erneute Absprache

- Modifikation unseres Angebotes/Konzepts erfolgt so lange, bis es Ihren Vorgaben optimal entspricht.

Erst wenn unsere Vorschläge eine möglichst hohe Kongruenz mit Ihren Vorgaben erreicht haben, kommt es zu einer echten Win-Win-Situation.

„Keine Schulung von der Stange! Heute ist es wichtiger denn je, im Vorfeld den Schulungsbedarf präzise zu definieren, damit dieser 1:1 auf adäquate Erfordernisse abgestimmt werden kann. Diese Vorgehensweise optimiert menschliche, zeitliche und finanzielle Ressourcen.“

Martin Bühler, Geschäftsführer AS-SYSTEME